引述外媒报道,全世界有成千上万的Windows计算机感染了一种新的恶意软件,该恶意软件下载并安装了Node.js框架的副本,以将受感染的系统转换为代理并执行点击欺诈。

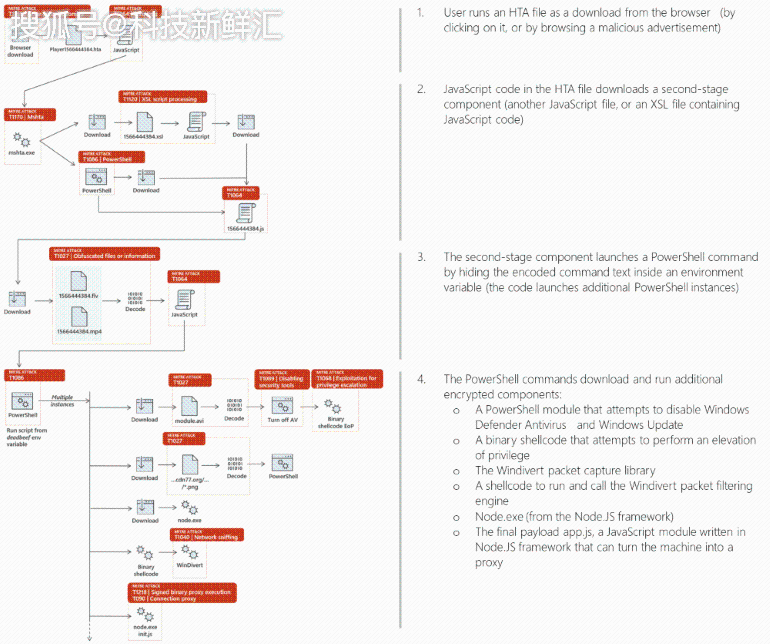

该恶意软件最初在夏季被发现,并通过恶意广告进行分发,该恶意软件强制将HTA(HTML应用程序)文件下载到用户计算机上,该恶意软件分别名为Nodersok(在Microsoft报告中)和Divergent(在Cisco Talos报告中)。

找到并运行这些HTA文件的用户开始了一个涉及Excel,Java和PowerShell脚本的多阶段感染过程,该过程最终下载并安装了Nodersok恶意软件。

恶意软件本身具有多个组件,每个组件都有其自己的角色。有一个PowerShell模块试图禁用Windows Defender和Windows Update,还有一个用于将恶意软件的权限提升到SYSTEM级别的组件。

但也有认为是合法的应用程序两个部分组成-即WinDivert和Node.js的。第一个是用于捕获网络数据包并与之交互的应用程序,第二个是用于在Web服务器上运行Java的著名开发人员工具。

根据Microsoft和Cisco的报告,该恶意软件使用这两个合法应用在受感染的主机上启动SOCKS代理。但是,这里的报告分歧很大。微软声称,该恶意软件将受感染的主机转变为代理,以中继恶意流量。思科表示,这些代理用于执行点击欺诈。

但是,恶意软件是恶意软件,尽管有输出,但当有人被感染时,这并不是一个好兆头。就像在客户端-服务器体系结构上构建的任何其他恶意软件一样,Nodersok的创建者可以在任何时候部署其他模块来执行其他任务,甚至可以部署勒索软件或银行木马等次要恶意软件负载。

俗话说,一条链只有最薄弱的一环。这比以往任何时候都更适用于旨在保护组织免受恶意攻击,入侵者和漏洞影响的网络安全实施。虽然安全原则应该...

TechRepublic Premium提供的白皮书

由于Microsoft发现了该恶意软件,因此Windows Defender也应该能够发现它。

为了防止感染,最好的建议是用户不要运行他们在计算机上找到的任何HTA文件,尤其是在他们不知道文件确切来源的情况下。从网页上突然下载的文件始终是一个不好的信号,并且无论扩展名如何,都不应被信任。

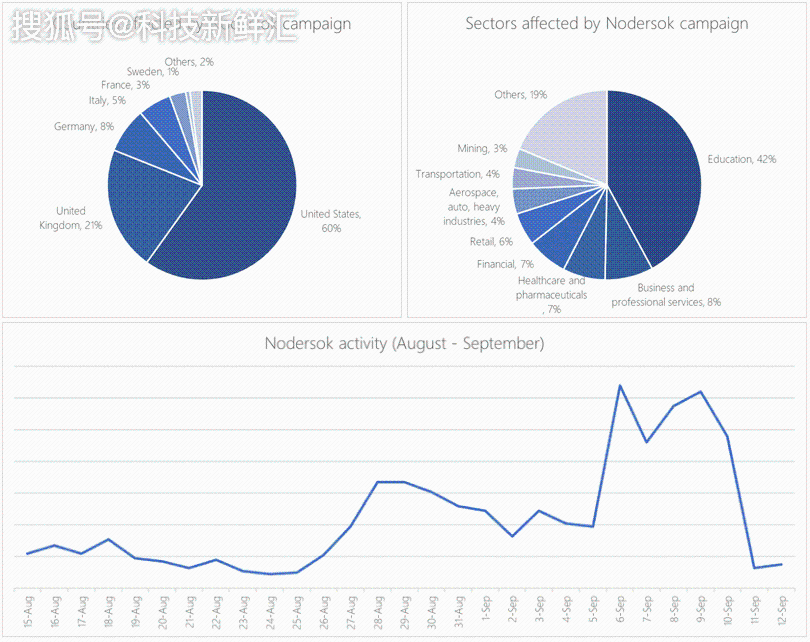

根据微软的遥测技术,Nodersok已经成功感染了“过去几周的数千台机器”。该公司表示,大多数感染已于本月发生,并打击了美国和欧盟的用户。

但是,有关Nodersok的棘手部分是对合法应用程序和内存有效负载(无文件执行)的使用。对于经典的基于签名的防病毒程序,这两种技术使检测Nodersok感染变得更加困难。

但是,微软表示,Nodersok的感染后行为“所产生的是一个可见的足迹,对于任何知道在哪里看的人来说都清晰可见”,这应该为安全公司提供至少一种在以后检测恶意软件的方法。

根据Cisco Talos的分析,该恶意软件似乎仍在开发中,但是其背后的威胁参与者似乎已计划通过点击欺诈将其感染货币化,这意味着该恶意软件很可能会保留下来。

2019-09-28 11:31:31

2019-09-28 11:31:31