互联网生活的普及,信息化无处不在的高速发展及其便捷、高效、多样的信息传输手段,电子办公的普遍,成为了国际网络黑客、窃密手段、网络犯罪横行的平台,为国家和企事业单位信息保密安全工作带来巨大困难和挑战。

跟传统的信息传输模式相比,电子邮件具有很强的时效性、便捷性,然后随着电子邮件在社会的广泛应用,随之而来的安全保密问题日渐突出,机密泄漏、信息篡改、假冒地址、垃圾邮件等令人烦恼不堪,相应的安全保密防护需求越来越迫切。国家在保密工作上先后颁布了各种保密法律,并发展保密技术,应用高端技术手段保护国家和企事业机密的安全,特别是加强邮件安全保密技术的应用,已成为当前安全保密工作的重要工作内容之一。

据Gartner(高德纳咨询公司)报告分析,电子邮件威胁与行为分析 、身份欺骗相结合、钓鱼网站、恶意软件和漏洞。为了逃避普通电子邮件安全技术的检测,特别是那些只依赖于标准杀毒软件和声誉的技术的电子邮件安全技术,电子邮件威胁已经变得越来越复杂。

为了更好地理解电子邮件攻击,我们需要剖析威胁,了解它们的复杂性,并与攻击者的技术和方法相匹配,采取有效的防御。

电子邮件是客户端端点的机会主义和有针对性的攻击最常用的通道。据Gartner2016年电子邮件调查表明:

■邮件是有针对性的对客户的终端和用户无针对性攻击的首选渠道。

■BEC(Business Email Cheat,商业邮件欺诈)成为了攻击者的摇钱树。对于许多检测技术来说,这是难以捉摸的,但他们检测异常电子邮件流量和身份欺骗技术的能力正在提高。

■针对入站邮件的威胁,电子邮件安全网关是主要保护控制点。它们结合了普通和高级攻击检测和预防技术。

■DMARC(Domain-based Message Authentication, Reporting and Conformance,基于信息、报告统一的域认证协议),DKIM(Domain Keys Identified Mail,域名密钥识别邮件标准)和SPF(Sender Policy Framework发送方政策框架)的应用正在改善,但必须进一步增加。实现上还存在一定的挑战,但解决方案提供商可以提供帮助。

图1描述了对不同技术类别的电子邮件威胁的剖析。

图1 电子邮件威胁技术和手段

图片来源:Gartner(2016年11月)

五个攻击阶段是:

■目标识别:在这个阶段,攻击者的目标决定了受攻击者。即使通道限于电子邮件,攻击者可以搜索大量内部用户,以及特定的内部目标,甚至通过在外部电子邮件中的伪造域来组织外部目标用户。

■基础设施/准备:在目标识别之后,攻击者需要设置发起攻击所需的基础结构。对于大规模分发,攻击者可能租用僵尸网络,并将其与开发工具包或恶意附件相结合。

■身份欺骗:最简单的攻击不使用身份欺骗来隐藏恶意消息的实际发送者。为了获得更高的成功率,攻击者可能会尝试一些简单的技巧,以使接收方相信消息来自内部用户。在最简单的形式中,攻击者使用内部用户的名称或应答地址,该地址与可见发件人的地址不同。更复杂的攻击者使用近邻域、滥用妥协的邮箱或邮件服务器等来做为发送方。

■信息:因为在大多数情况下,攻击者要求接收者采取行动,因此几乎所有电子邮件攻击都会构建相对可信的消息体。拼写错误泄露垃圾邮件的时代已经过去,大多数攻击都使用令人信服的正确的文本和语法。简单的自定义,如包括收件人的名字开头,越来越自动化,越来越普遍。电子邮件消息的真实恶性往往隐藏在附件或URL中。比如用宏连接到Internet下载恶意软件。

■目标:目标不是攻击阶段,而是要理解攻击者并设计对策,如果所有其他阶段都未被阻止,安全专业人员必须对攻击者的目标进行建模。攻击者最常见的目标是在机器上安装恶意软件。恶意软件可以用于许多不可告人的目的,包括发送垃圾邮件,窃取银行信息和勒索。攻击者的另一个共同目标是窃取企业凭证,通常是进行欺诈或进一步渗透组织。更难以捉摸的攻击不使用URL(统一资源定位符)或附件。收件人电汇或泄漏敏感信息,随后可用于欺诈。最后,勒索可能被攻击者利用后妥协的邮箱或邮件服务器。受害者必须付费,否则敏感信息将被泄露给公众。

图1的上半部分包括攻击者工具箱中的标准技术。这些技术大多需要很少的开发时间和专门知识。这些方法通常用于完全自动化的诈骗。攻击者的目标是从受攻击的最终用户或端点获得相对较低的勒索。

图1的下半部分包含了更复杂的技术。为了获得更高的成功回报,攻击者使用的技术和方法更具针对性,但必须以较小的规模执行。这些方法通常需要更多的准备和开发时间。

攻击者不仅使用上下两部分技术的攻击之间进行选择,通常会用混合和匹配技术来实现其目标。额外的复杂性需要额外的成本、时间和精力,只有在达到目标时才能完成。在采取更多对策的情况下,复杂度增加了。随着多可用AV在许多安全电子邮件网关(SEGS)的使用,例如,我们看到恶意软件复杂度提高到一个水平,促使组织使用更有效的对策,如沙箱和文件类型白名单的。

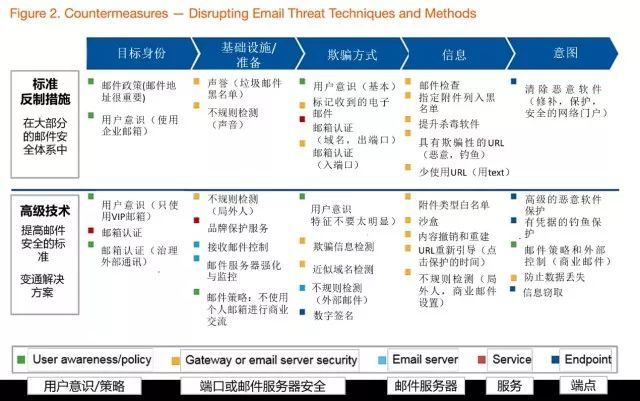

安全专业人员可能会受益于解剖电子邮件威胁,因为它提供了一个结构化的方法来设计分层防御。图2描述了与图1中的攻击技术和方法相匹配的防御选项。

图2. 防御电子邮件威胁的技术和方法

图片来源:Gartner(2016年11月)

即使许多攻击都需要其他通道(通常是Web)来完全折衷客户端端点,但电子邮件在大多数情况下是第一个提供的如下:

■初始URL形式的链接或钓鱼网站攻击工具包

■附件中含恶意程序脚本或跨站攻击的载荷

■行为攻击的起点,如遇BEC或网络钓鱼攻击

一般来说,根据攻击的针对性不同,我们大致可以将针对邮箱的攻击事件分为如下表中的几个层次:垃圾邮件、个人攻击、商业欺诈和 APT(Advanced Persistent Threa,高级持续性威胁)攻击。

综上,邮件主要受病毒、木马、网络钓鱼/鲸、垃圾邮件、邮件炸弹、监听、密码破解、脚本漏洞、邮箱拖库和撞库等多种威胁的侵害,所涉及到的安全技术主要有基础设施(存储、安全邮网关等),安全技术(安全中间件、邮件身份认证技术、端口及协议技术、沙盒,防病毒、DLP(Data leakage prevention,数据防泄漏))等)、管理技术(审计分级管理,智能监控等技术)等多种技术。

目前,国外的安全邮件产品主要有BAE系统、梭鱼网络、微软等公司的包括SEG(包括高级威胁防御)、安全网关(SWG)、Web应用防火墙(WAF)、防火墙和SSL、VPN以及高级威胁防护(ATP)等。

国内安全邮件厂商主要有:格尔、奥联、Coremail(论客)、拓波等。

参考文献

[1] 杨炜, 荆继武, 许晓东. 互联网电子邮件安全[J]. 计算机应用研究, 2000, 17(7):72-74.

[2] 田呈彬, 王宁. 从希拉里"邮件门"事件谈我国政府的电子邮件风险管理[J]. 北京档案, 2017(10):37-40.

[3] 刘建毅, 张鹏飞, 王枞,等. 高性能电子邮件过滤系统的设计与实现[J]. 计算机应用研究, 2005, 22(4):224-225.

[4] 郑毅. 邮件系统信息安全现状及对策分析[J]. 信息安全与技术, 2011(11):26-27.

[5] 曲朝阳, 温婉如, 王富森. PKI及其在电子政务邮件系统中的应用[J]. 东北电力学院学报, 2005, 25(6):1-4.

[6] 高建华. 电子邮件安全技术研究[J]. 网络安全技术与应用, 2006(5):50-52.

MD Boer, How to Effectively Mitigate Spoofing, Phishing, Malware and Other Email Security Threats ,2016,Gartner.

特别提示

转发丨第28届全国信息保密学术会议征文通知

2019-10-24 08:40:50

2019-10-24 08:40:50