一、前言

Wimonitor是黑客兵工厂的优秀产品。它提供了Web配置界面,可以节省渗透测试人员的精力,避免复杂的虚拟机配置、挂载支持监控模式的无线网卡等操作。这款产品使用非常方便,只需将设备插入以太网端口,就可以在任何操作系统上监控Wi-Fi流量。本质上是一台tp-link TL-MR3020路由器,配备了具有监控功能的自定义固件,可以将监控到的数据包发送到主机(或Mac),以便运营商运行Wireshark对主机上的数据包进行分析。

虽然我还没有买这个产品,但是自从它上市以来,我听到了很多关于它的赞美。但向欧盟采购所需运费太高,希望厂家能尽快直接从欧盟发货。

同时我有一个好主意:为什么不在树莓Pi上实现类似的功能呢?

树莓派可以运行很多操作系统,包括Kali。以前渗透测试经常用树莓派。树莓皮3B是足够强大的稳定监测。我们只需要几个简单的步骤就可以把它变成Wimonitor(当然功能上也差不多)。

黑客兵工厂的极客们打造了一款奇妙的产品Wimonitor,这是一款性能稳定的即插即用设备,提供固件维护支持。所以,如果你是Wi-Fi安全领域的初学者,或者你想要一个好用的监控工具,我建议你选择Wimonitor。

二、所需硬件

运行Windows系统的笔记本电脑(本文完成的测试和截图都是在Windows 8.1上完成的)。

树莓皮3B,微型SD卡,电源适配器(USB 3.0电源应该足够驱动树莓皮无线网卡)。

以太网电缆,连接树莓派和笔记本电脑。

支持监听模式的Wi-Fi网卡(如TL-WN722N v1)。

三.安装步骤

1.将RASPBIAN STRETCH LITE写入微SD卡。这是一个轻量级的操作系统,支持包括TL-WN722N在内的很多网卡的监控模式。关于写入系统的具体步骤,可以参考这里。

2.将Raspbian写入微SD卡后,需要在树莓派上启用SSH功能。具体来说,在micro SD卡上创建一个名为ssh的空白文件(注意:不需要文件扩展名)。

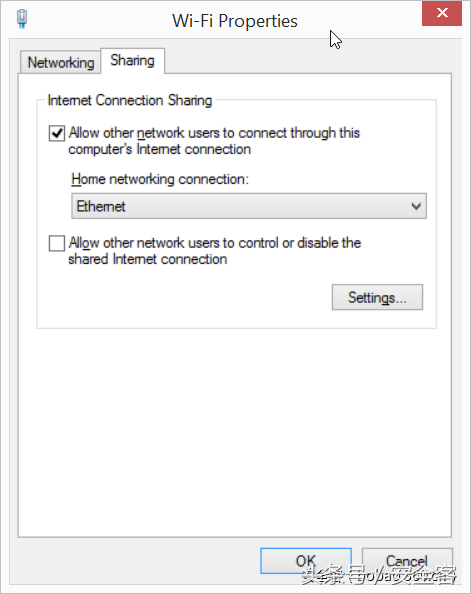

3.想要让笔记本与树莓Pi进行通信,最简单的方法就是通过以太网与树莓Pi共享笔记本的Wi-Fi。这样,树莓Pi就可以得到192.168.137.x的IP地址具体来说,首先进入网络连接(使用命令ncpa.cpl),右键单击Wi-Fi适配器,选择“属性”,在“共享”选项卡中选择连接树莓Pi的以太网适配器,点击确定。

4.准备将覆盆子馅饼连接到笔记本电脑上。将微型SD卡插入草莓派插槽,将Wi-Fi网卡插入USB接口,通过网线将笔记本电脑与草莓派连接,启动电源。

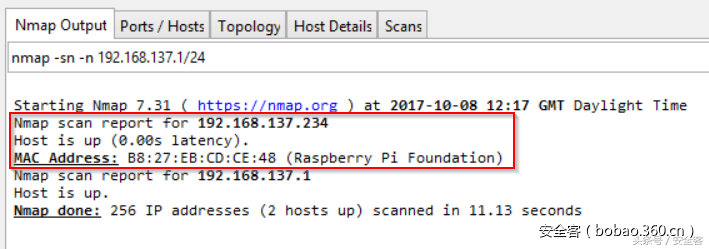

5.树莓馅饼开始后,它将通过共享连接获得一个IP地址。检测树莓派IP地址最简单的方法就是在笔记本上运行nmap,检测192.168.137.1/24子网的主机。

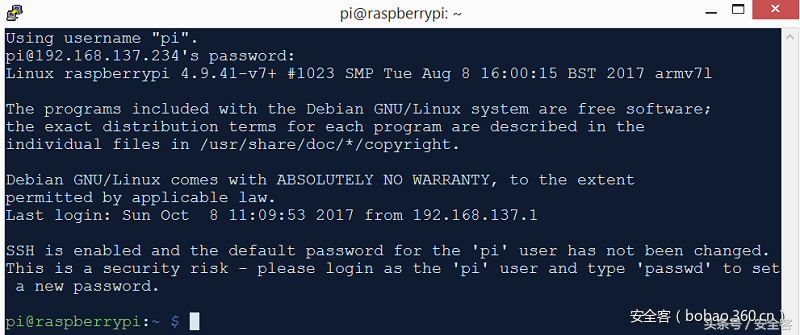

6.运行PuTTY并通过SSH访问树莓派。我们使用的Raspbian OS的默认用户名密码是pi/树莓。

7.如果你想为树莓派设置一个静态IP地址,你可以打开文件`/etc/dhcpcd.conf `,并在文件末尾添加以下字段:

接口eth0

静态ip_address=192.168.137.100/24

静态路由器=192.168.137.1

静态域名服务器=192.168.137.1

8.我推荐基于密钥认证的SSH登录。打开PuTTYgen并生成一个密钥对。

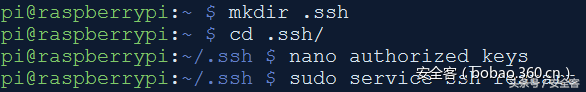

t/uploads/2021/11/2021110705511531.png">9、在树莓派的主目录创建一个`.ssh`目录,在其中创建一个名为`authorized_keys`的文件。将PuTTYgen生成的公钥信息粘贴到`authorized_keys`文件中。记得保存PuTTYgen的私钥。重启树莓派上的SSH服务。此外,记得修改树莓派的默认密码。

10、默认情况下,Raspbian lite OS并没有集成用来监听的软件包,我们可以使用如下命令安装这些软件包:

sudo apt update

sudo apt install aircrack-ng tcpdump -y

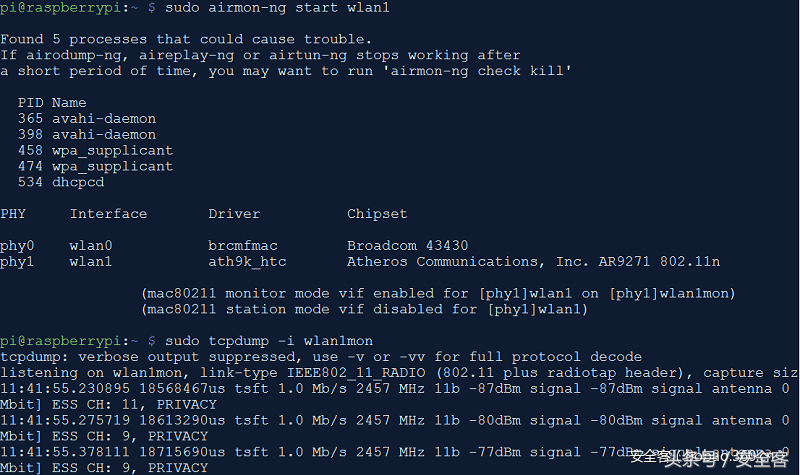

11、测试无线网卡能否在树莓派上执行监听任务。

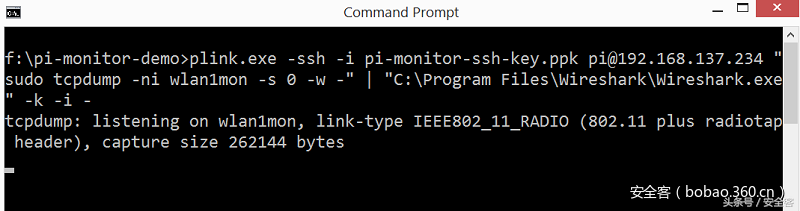

12、现在,我们已验证树莓派上能够正常进行监听,接下来我们可以通过SSH登录树莓派,运行tcpdump,将结果传回笔记本上正在运行的Wireshark。plink.exe是PuTTY.exe的命令行接口,可以在Windows上满足这些需求。为了便于操作,我将plink.exe以及PuTTYgen生成的私钥放在同一个文件夹中。如果这两个文件不在同一个目录,我们可以使用如下命令修改为正确的路径。

只需要如下一行语句即可:

plink.exe -ssh -i pi-monitor-ssh-key.ppk pi@192.168.137.234 “sudo tcpdump -ni wlan1mon -s 0 -w -” | “C:Program FilesWiresharkWireshark.exe” -k -i –

如果只需要在信道1上监听的话,我们可以运行如下命令:

sudo iwconfig wlan1mon channel 1

如你所见,借助树莓派,我们不需要做太多操作就能监听Wi-Fi数据包,监听结果也能导出到Windows或其他操作系统中,通过Wireshark进行查看。

四、后续使用步骤

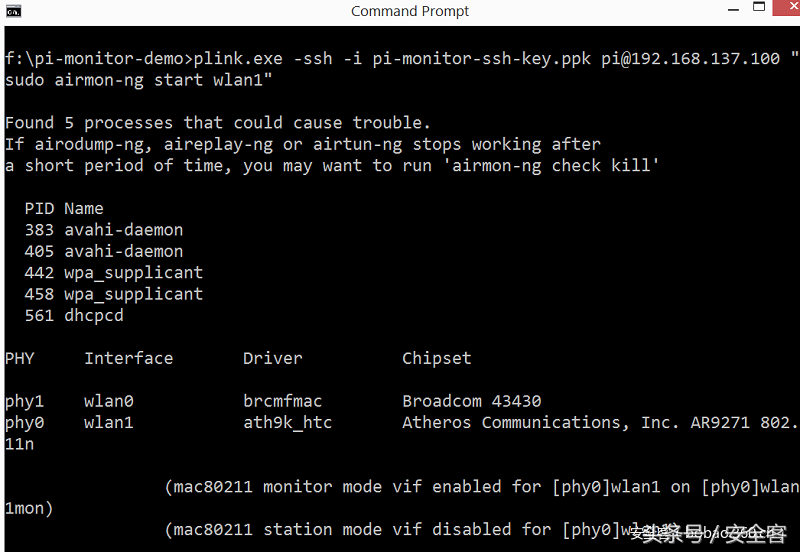

上述步骤是一次性安装步骤。后续我们想继续监听时,只需将无线网卡插入树莓派,按下电源开关,运行如下命令即可使树莓派进入监听模式:plink.exe -ssh -i pi-monitor-ssh-key.ppk pi@192.168.137.100 “sudo airmon-ng start wlan1”

随后,启动Wireshark,开始监听。

plink.exe -ssh -i pi-monitor-ssh-key.ppk pi@192.168.137.100 “sudo tcpdump -ni wlan1mon -s 0 -w -” | “C:Program FilesWiresharkWireshark.exe” -k -i –

就是这么简单

五、总结

这种方案有如下几个优点:

1、无需使用庞大的虚拟机。只需要使用Windows上的Wireshark以及plink.exe就能监听Wi-Fi流量。我还没有在Linux或Mac OS上测试这种方案,我猜应该有将SSH输出结果推送到Wireshark的类似办法。

2、Wi-Fi监听成本低廉。如果你已经准备进入渗透测试领域或类似领域,你手头上应该备有一个树莓派以及无线网卡。

3、Wimonitor可能只能使用板载的Wi-Fi芯片,然而这种方案中,树莓派可以使用任何(或多个)支持监听模式的无线网卡。只需要使用USB集线器或者电池为树莓派及无线网卡提供电源即可。你可以考虑一下使用Yagi–Uda天线来配合树莓派的无线网卡。

4、安装起来非常简单。Raspbian以及Kali原生支持类似Alfa AWUS036NHA、TL-WN722N之类的无线网卡。前期工作准备就绪后,我们只需要将无线网卡插入树莓派,运行两条命令就可以抓包分析。

5、树莓派足以应付监听任务。在相对较为繁忙的Wi-Fi区域中,这种方案中树莓派总共只消耗了35 MB左右的内存。

当然也有如下缺点:

1、不像Wimonitor那样即插即用。我们需要做些初始设置(即两条命令)才能启动并运行这套装备。

2、没有Web界面能够更改配置。

3、目前仍不具备信道子集跳频功能。

希望本文对你有所帮助。

2021-11-07 06:22:14

2021-11-07 06:22:14