服务器有公网IP开启ssh,需要做防暴力破解,pam中有个模块可以帮助我们限定用户登录的失败次数,达到指定阈值,锁定用户

一、ssh远程登录限制

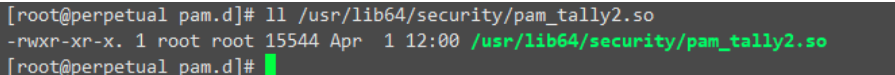

在/etc/pam.d/sshd文件中添加配置

auth required pam_tally2.so deny=3 unlock_time=3600 even_deny_root root_unlock_time=3600

deny=3 表示尝试登录次数,超过3次后会执行后续动作,单位为秒

even_deny_root 对root也开启此限制

添加到最上方

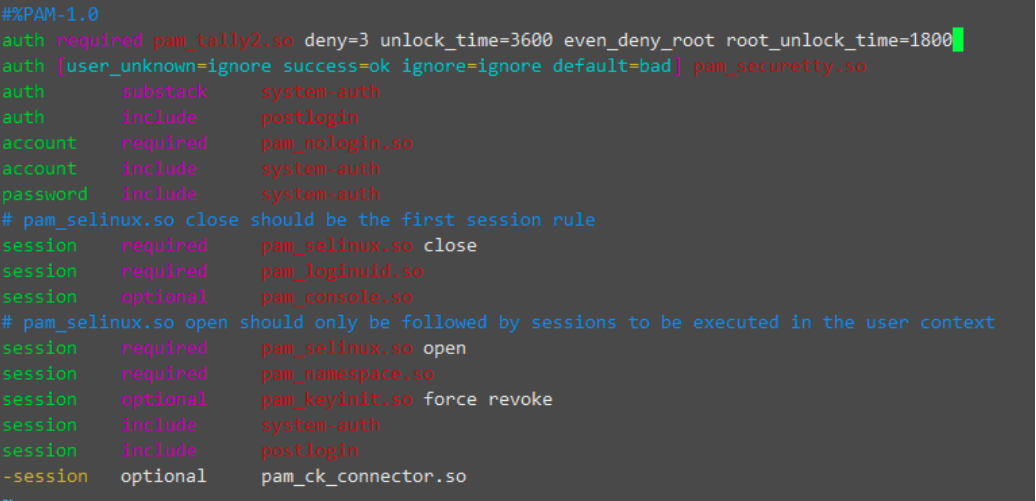

配置完以后的截图

进行测试

添加新用户vbn

ssh远程登录

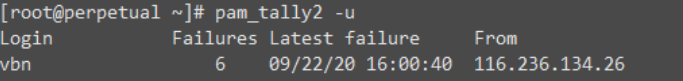

上图为故意输出密码后,使用改模块对应的命令进行查看的结果

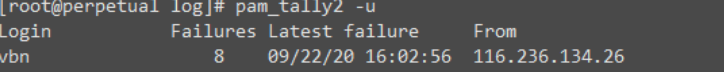

再次登录,输入正确的密码也已经无法登录

pam_tally2 -u vbn -r

清除锁定信息

再次登录就没有问题了

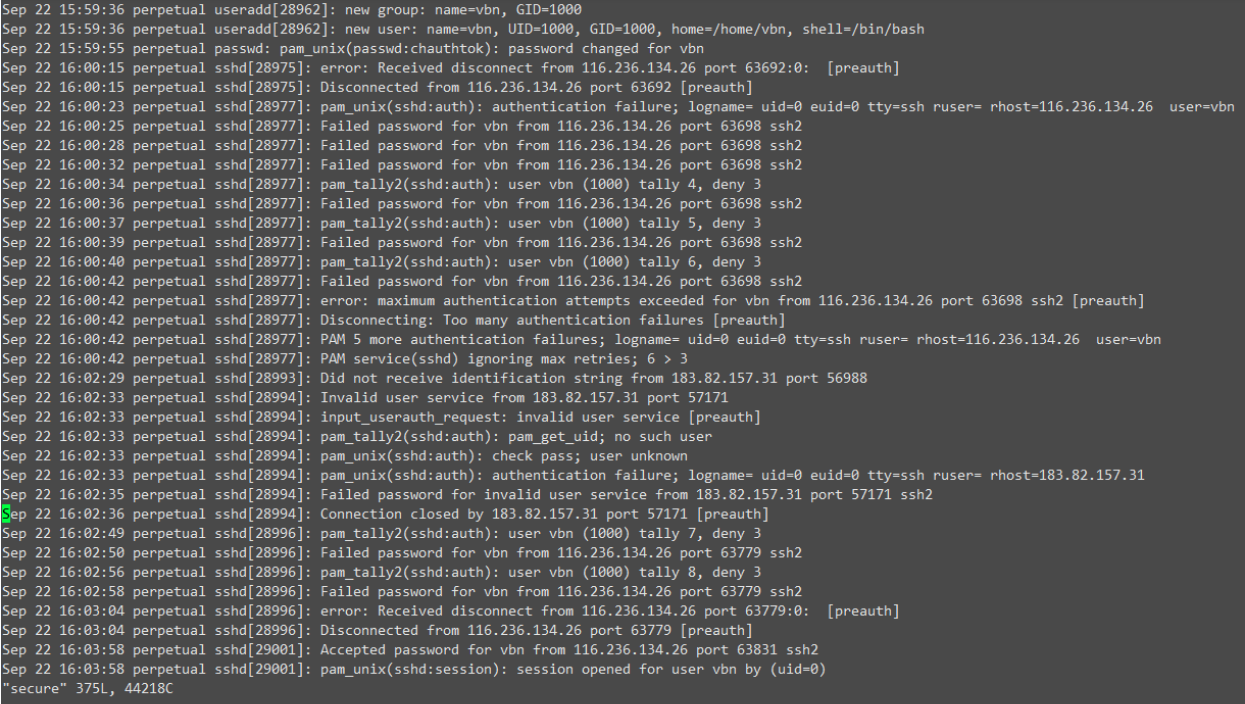

以下为日志信息

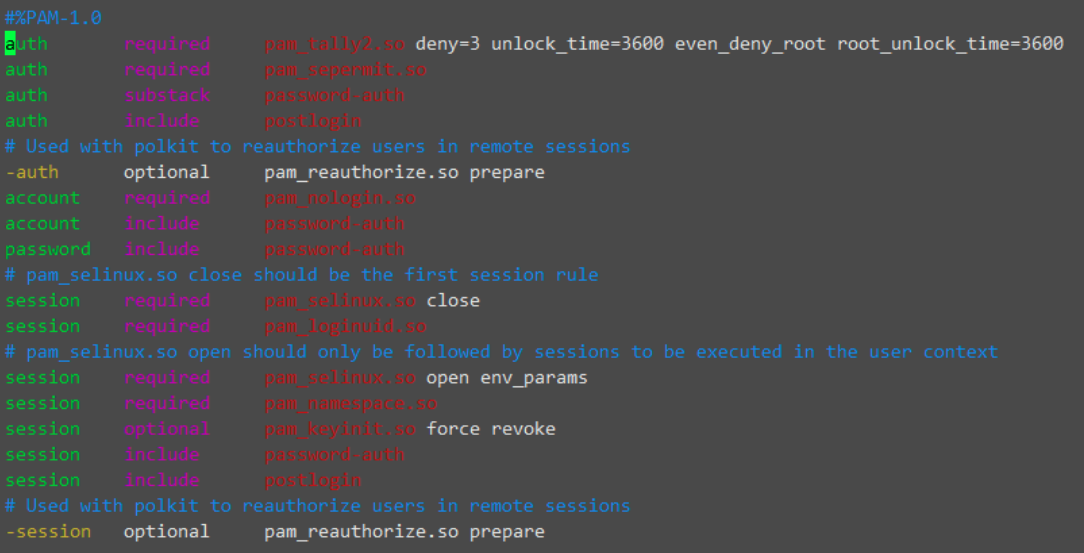

二、tty登录限制

vim /etc/pam.d/login

加入

auth required pam_tally2.so deny=3 unlock_time=3600 even_deny_root root_unlock_time=1800

在#%PAM-1.0的下面,即第二行,添加内容,一定要写在前面,如果写在后面,虽然用户被锁定,但是只要用户输入正确的密码,还是可以登录的!

原文链接:https://blog.csdn.net/wlq127/article/details/110160240

下一篇:没有了

2021-03-24 16:43:24

2021-03-24 16:43:24