本文由“网络安全检测与防护技术国家地方联合工程研究中心深圳分院——东塔网络安全学院”完成

射击场介绍

Spring远程命令执行(CVE-2016-4977)

今天给大家介绍一下《东塔攻防世界》的射击场之一:《春季远程指挥执行(CVE-2016-4977)》。

注:本实验需要使用vps

一、实验介绍

1.漏洞描述:

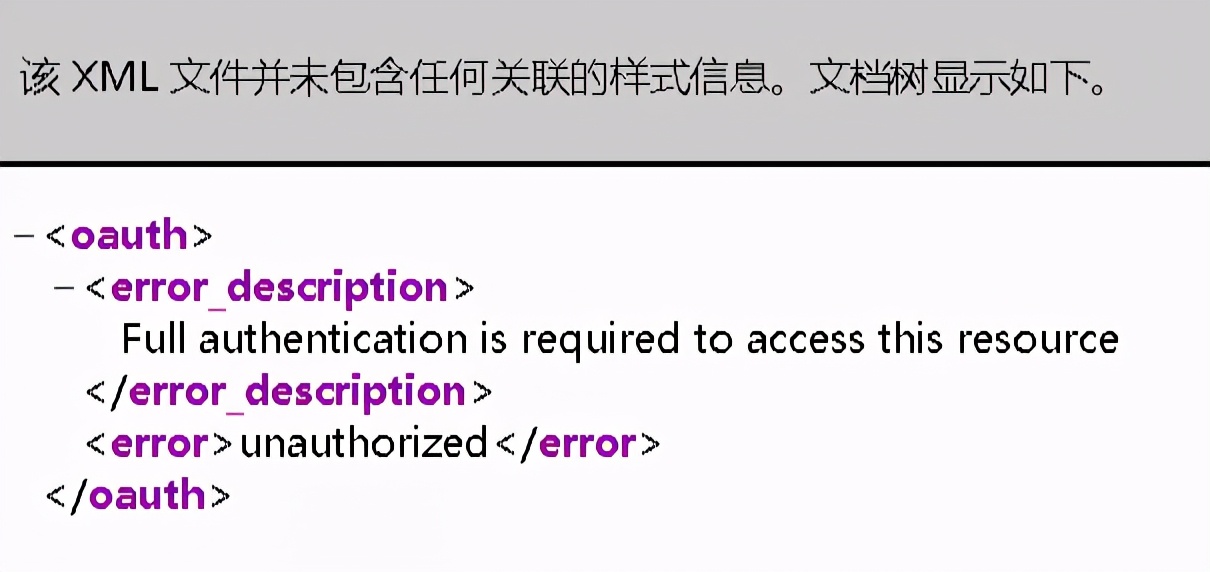

安全oauth是一个为Spring框架提供安全认证支持的模块。7月5日,其维护者发布了这样一则升级公告,主要表明当用户使用Whitelabel视图处理错误时,攻击者在获得授权后可以通过构造恶意参数远程执行命令。漏洞的发现者在10月13日公布了漏洞的挖掘记录。

2.脆弱性原则:

如果Spring OAuth 2在处理身份验证请求时使用了whitelabel视图,那么response_type参数值将作为Spring SpEL执行,恶意攻击者可以通过构造response_type值来触发远程代码执行漏洞。

二、实验目的

1.了解Spring远程命令执行的漏洞原理(CVE-2016-4977)

2.了解漏洞是如何发生的。

3.掌握Spring远程命令执行漏洞检测修复技术(CVE-2016-4977)

三、实验步骤

1.打开实验连接,检查实验环境,进入vulhub目录。

2.回弹壳base64编码POC

3.使用vulhub提供的poc.py生成回弹壳的poc。

4.监控反弹口,看反弹是否成功。

四、修复建议

1.使用1.0.x版本的用户应该放弃在认证通过和错误两页中使用Whitelabel的视图。

2.使用2.0.x版本的用户升级到2.0.10和更高版本。

2021-11-11 13:29:24

2021-11-11 13:29:24