1.防火墙产品USG 5000 6000 9000分别是低端、中端和高端产品。

2.四个区域:(local100、trust85、untrust5、DMZ50)

3.安全策略:安全级别高的区域到安全级别低的区域为出站,否则为入站。但是,在配置安全策略方向时,非军事区不能访问不可信或9500.163.com。

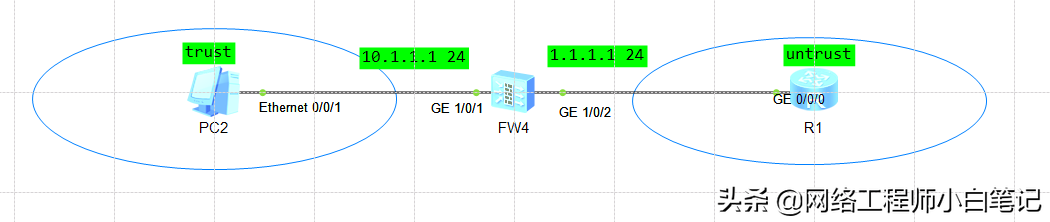

信任-不信任

千兆以太网1/0/1接口

撤消关机

ip地址10.1.1.1 255.255.255.0

服务-管理ping许可//打开界面下的ping功能。

#

接口千兆以太网1/0/2

撤消关机

ip地址1.1.1.1 255 . 255 . 255 . 0

#

防火墙区域信任

设置优先级85

添加千兆以太网0/0/0接口

添加接口千兆以太网1/0/1//接口加入相应区域。

#

防火墙区域不可信

设置优先级5

添加接口千兆以太网1/0/2

#

安全策略//安全策略

rule policy _ sec _ 1//名称

源区域信任//源区域

目标区域不可信//目标区域

源地址10.1.1.0 24 //源地址

行动许可

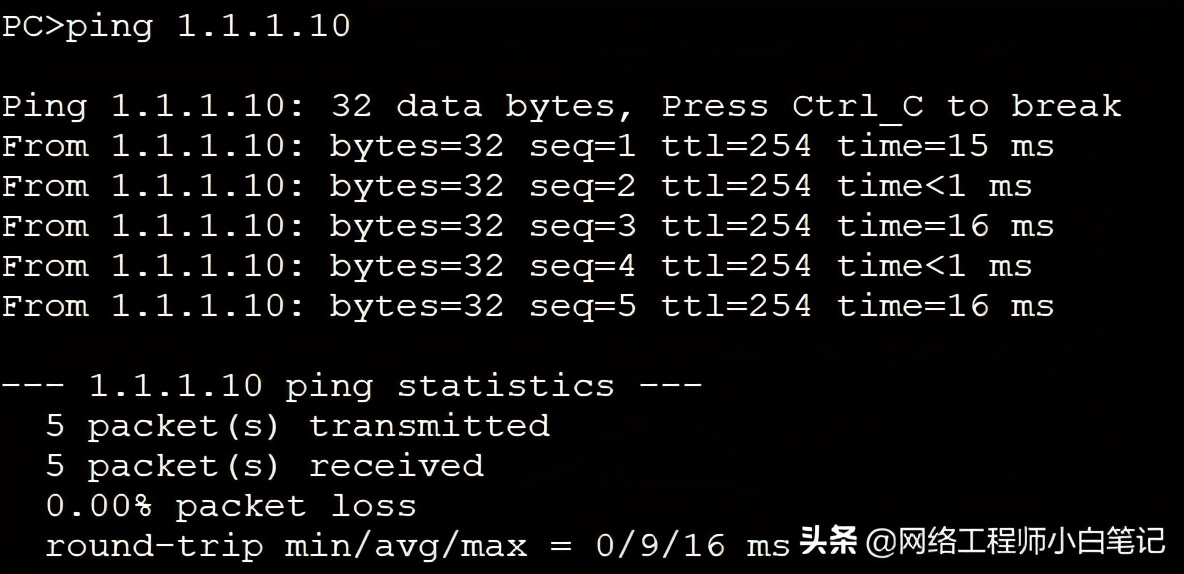

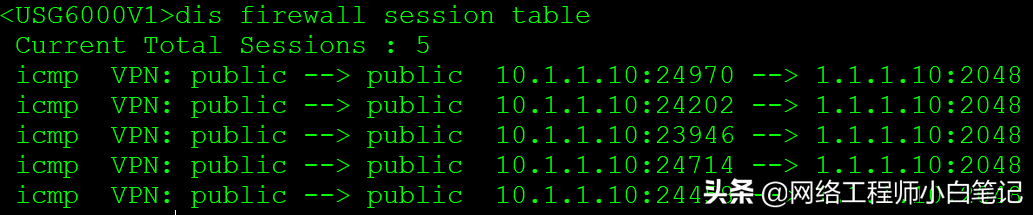

测试

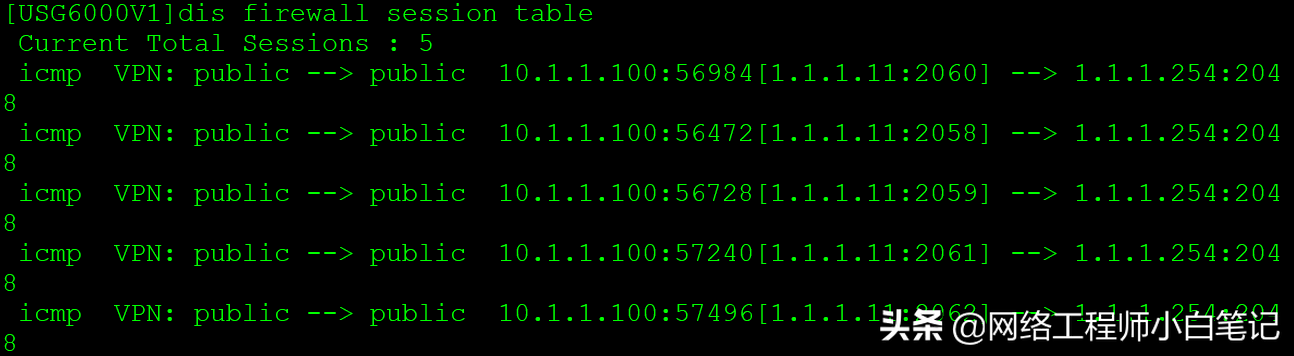

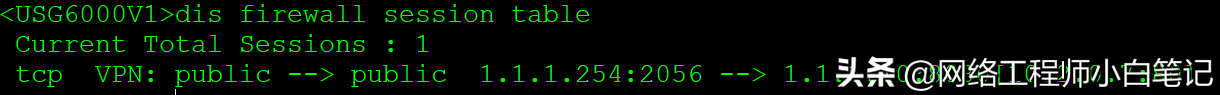

会话表

USG6000密码是Admin@123;service-manage ping permit//Turn在防火墙下ping接口,并使用默认接口ping信任区域下失败,因此g1/0/1 g1/0/2被用作新成员加入该区域,防火墙是执行默认的缺省策略的,即所有都拒绝,所以需要安全策略来指定流量通过.

在上面的实验中,只配置了一个安全策略。为什么终端ping服务可以实现?

r呢?因为在创建了安全策略后呢,终端发来请求的数据包,防火墙收到后呢,创建session表,里面有五元组,即源IP地址源端口号、目的IP地址,目的端口号、协议,回报到了防火墙后,会查看session表,即可通过。但是session表有老化时间,不同的协议,老化时间是不一样的,能承载会话表的容量也是防火墙的性能之一

传统UTM检查分步骤检查:入侵检测、反病毒、URL过滤;下一代防火墙:一体化检测,检查的速度加快,即进行一次检查和处理即可完成所有的安全功能;NGFW安全策略构成:条件、动作、配置文件;配置逻辑,按顺序匹配

多通道协议:比如ftpserver 有两个端口21 20 如果需要分别与客户端进行连接,就需要多通道了,当遇到使用随机端口协商的协议时,单纯的包过滤方法无法进行数据流的定义;多通道协议,以ftp-server为例,21是控制端口,建了TCP连接后呢,传输数据是20号端口,这时客户端会发送一个port command报文,告知server使用20端口传输数据,会在防火墙上创建一个server-map表,当服务器端建立连接到客户端,防火墙收到回来的信息,会创建session表关于20号端口,之前配置了安全策略创建了关于21端口的session表, ASPF相当于动态的安全策略,自动获取相关信息并创建相应的会话表项,保证这些应用的正常通信,这个叫做ASPF,所创建的会话表项叫做server-map(外网UNtrust访问dmz区域)

源nat的两种转换方式:nat no-pat ,只转换IP地址,不转换端口,一对一,比较浪费公网地址,不常用

1、安全区域的配置 2、安全策略的配置 3、缺省路由,是路由顺利达到Internet 4、路由黑洞公网地址组的下一条为null0;5、公网的静态路由(不需要考虑)

napt,同时对IP地址和端口进行转换,比较节约公网地址。

1、安全区域 2、安全策略 3、公网地址池 4、nat策略 5、缺省路由 6、黑洞路由

napt

interface GigabitEthernet1/0/1

undo shutdown

ip address 10.1.1.1 255.255.255.0

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 1.1.1.1 255.255.255.0

service-manage ping permit

#

firewall zone trust

set priority 85

add interface GigabitEthernet0/0/0

add interface GigabitEthernet1/0/1

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/2

#

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

ip route-static 1.1.1.10 255.255.255.255 NULL0

ip route-static 1.1.1.11 255.255.255.255 NULL0

//防止路由黑洞,因为配置了默认路由,所以当有回包时目的地址的下一跳又回到了1.1.1.254

//所以需要配置这两个公网地址的下一跳为 null0

nat address-group address-group1 0

mode pat

section 0 1.1.1.10 1.1.1.11

//策略、策略名、区域、IP地址、应用

security-policy

rule name policy_sec_1

source-zone trust

destination-zone untrust

source-address 10.1.1.0 24

action permit

//策略、策略名、区域、IP地址、应用

nat-policy //nat 策略

rule name policy_nat_1

source-zone trust

destination-zone untrust

source-address 10.1.1.0 24

action nat address-group address-group1

#

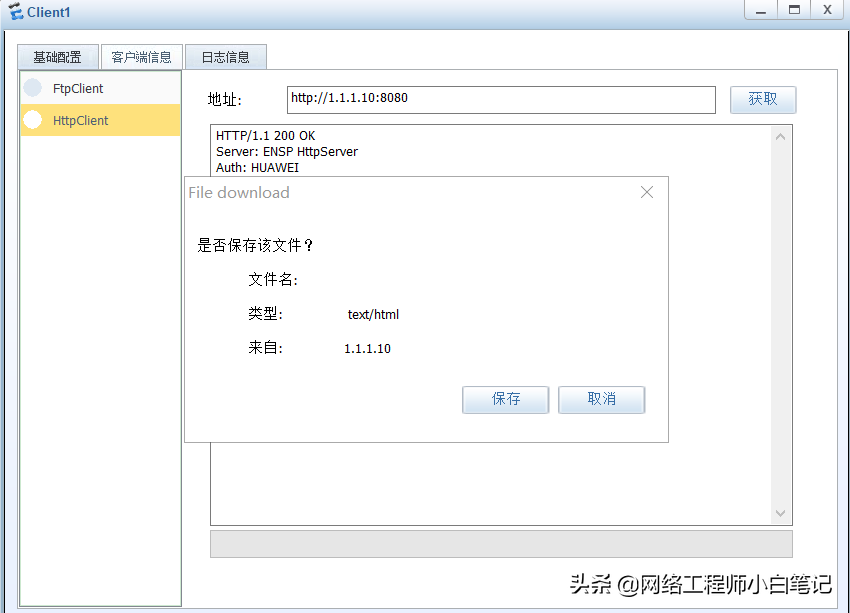

测试

session表

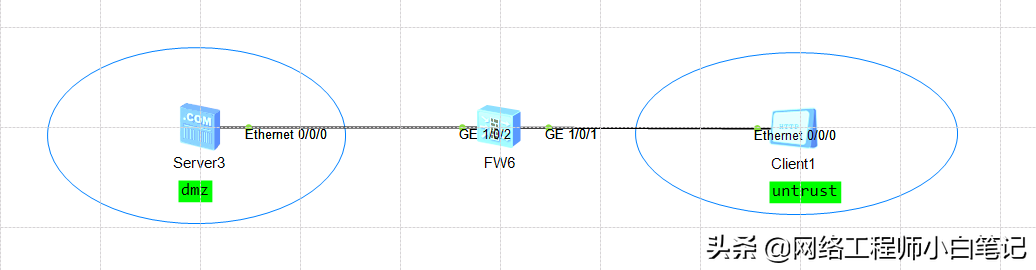

nat server (外部网络访问内部的dmz区域的server)

1、安全区域 2、安全策略 3、配置server映射 4、配置默认路由 5、配置黑洞路由

nat-server

interface GigabitEthernet1/0/1

undo shutdown

ip address 1.1.1.1 255.255.255.0

service-manage ping permit

#

interface GigabitEthernet1/0/2

undo shutdown

ip address 10.2.0.1 255.255.255.0

service-manage ping permit

#

firewall zone untrust

set priority 5

add interface GigabitEthernet1/0/1

#

firewall zone dmz

set priority 50

add interface GigabitEthernet1/0/2

#

ip route-static 0.0.0.0 0.0.0.0 1.1.1.254

ip route-static 1.1.1.10 255.255.255.255 NULL0

#

security-policy

rule name policy_sec_1

source-zone untrust

destination-zone dmz

destination-address 10.2.0.0 24

action permit

#

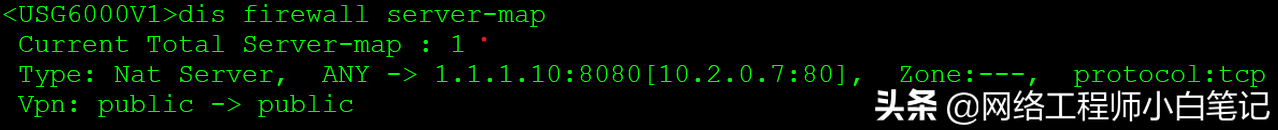

nat server policy_nat_web 0 protocol tcp global 1.1.1.10 8080 inside 10.2.0.7 w

ww no-reverse

//配置no-reverse是单向的,如果没有配置默认是双向的

server-map

测试

server访问后生成的session表

//配置了nat server的命令后会自动生成server-map表项,然后等到server对客户端进行反馈后

//首先查找server-map表项然后将报文的目的地址和端口转换为10.2.0.7 8080,据此判断报文流动方向

//通过域间安全策略检查后呢,建立session会话表,将报文转发到私网下一篇:没有了

2021-11-05 17:33:55

2021-11-05 17:33:55